Autenticazione Single Sign-On su piattaforma per macOS

Con l’autenticazione Single Sign-On su piattaforma, gli sviluppatori possono creare estensioni SSO che raggiungono la finestra di login di macOS, consentendo la sincronizzazione delle credenziali dell’account locale con un fornitore di identità. La password dell’account locale viene sincronizzata automaticamente, in modo che la password del cloud e quella locale coincidano. Gli utenti possono anche sbloccare il Mac con Touch ID e Apple Watch.

L’autenticazione SSO su piattaforma richiede quanto segue:

macOS 13 o versione successiva

Una soluzione MDM che supporta il payload “Extensible Single Sign-on”, che include il supporto per il Single Sign-On su piattaforma

Supporto dal fornitore di identità per il protocollo di autenticazione SSO su piattaforma

Uno dei due metodi di autenticazione supportati:

Autenticazione con una chiave basata su Secure Enclave: con questo metodo, un utente che accede al Mac può usare una chiave basata su Secure Enclave per autenticarsi con un fornitore di identità senza una password. La chiave Secure Enclave viene configurata con il fornitore di identità durante il processo di registrazione dell’utente.

Autenticazione tramite password: con questo metodo, un utente effettua l’autenticazione con una password locale o con una password di un fornitore di identità.

Nota: se la registrazione del Mac alla soluzione MDM viene annullata, viene cancellata anche la registrazione al fornitore di identità.

Federazione WS-Trust

La federazione WS-Trust è supportata su macOS 13.3 o versioni successive. Essa consente al Single Sign-On su piattaforma di autenticare correttamente gli utenti quando il loro account è gestito da un fornitore di identità federato con Microsoft Entra ID.

Funzionalità aggiuntive dell’autenticazione Single Sign-On su piattaforma in macOS 14 o versioni successive

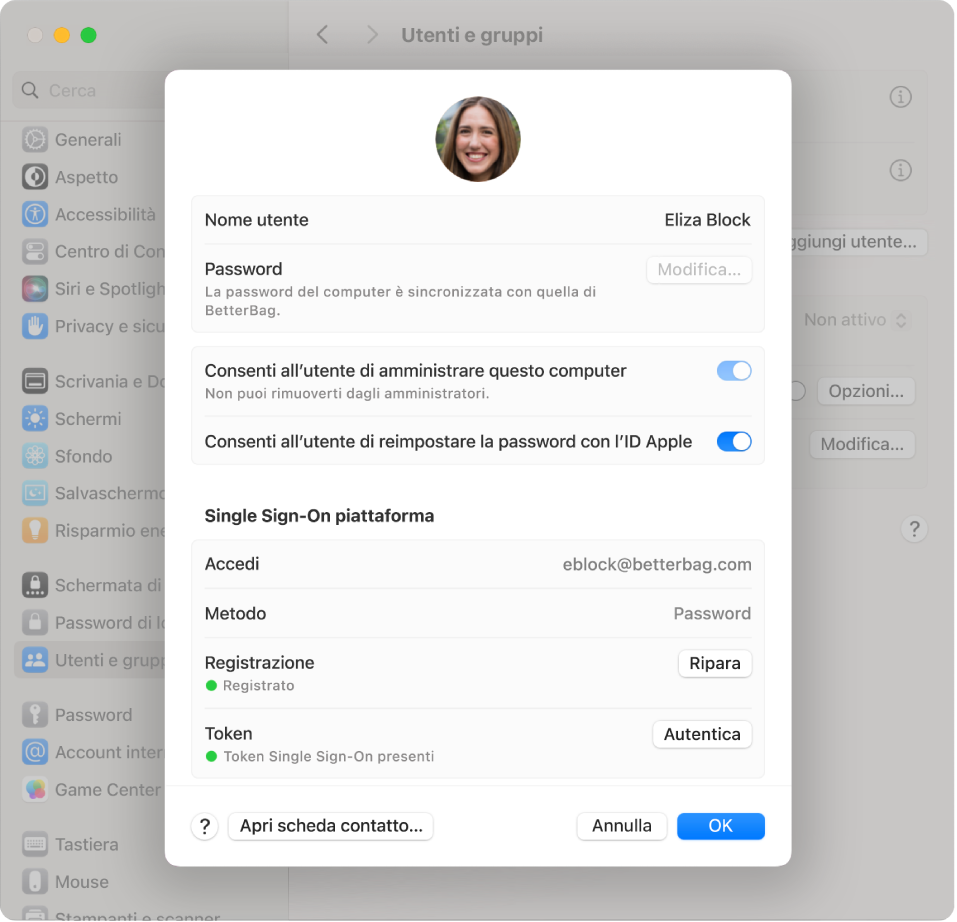

Registrazione utente e stato della registrazione in Impostazioni di Sistema: gli utenti possono registrare il proprio dispositivo o il proprio account utente per essere utilizzato con il Single Sign-On in Impostazioni di Sistema. L’elemento del menu mostra anche lo stato attuale della registrazione e riporta eventuali errori che si sono verificati, offrendo all’utente una maggiore trasparenza. In questo modo l’utente è informato se la registrazione deve essere completata di nuovo.

Creazione di account locali da parte degli utenti: Per facilitare la gestione degli account nelle distribuzioni condivise, gli utenti possono utilizzare il nome utente dal loro fornitore di identità o una smart card per accedere a un Mac con FileVault sbloccato e creare un account locale. Per definire quale attributo fornito dal fornitore di identità viene usato per selezionare il nome utente locale è possibile utilizzare la nuova chiave

TokenToUserMapping. Per utilizzare questa funzionalità, è necessario soddisfare i seguenti requisiti:È necessario completare Impostazione Assistita e creare un account amministratore locale iniziale.

I dispositivi devono essere registrati in una soluzione MDM che supporta i token Bootstrap.

Sul Mac dell’utente deve essere presente un payload “Extensible Single Sign-on” con il Single Sign-On su piattaforma e le opzioni

UseSharedDeviceKeyseEnableCreateUserAtLogindevono essere abilitate.Il supporto per le smart card richiede che la smart card sia registrata con il fornitore di identità e che sul Mac sia configurata una mappatura degli attributi della smart card.

Utilizzo di fornitori di identità non locali nelle richieste di autorizzazione: l’autenticazione Single Sign-On su piattaforma espande l’uso delle credenziali da fornitore di identità agli utente che non hanno un account utente locale sul Mac per eseguire le autorizzazioni. Questi account utilizzano gli stressi gruppi che si trovano nella gestione dei gruppi. Ad esempio, se l’utente è membro di uno dei gruppi amministratore, l’account può essere usato nelle richieste di autorizzazione da parte dell’amministratore su macOS. Ciò esclude qualsiasi richiesta di autorizzazione che richiede un token Secure, premessi di proprietà o autenticazione da parte dell’utente attualmente attivo.

Aggiornamento dell’appartenenza degli utenti a un gruppo quando eseguono l’autenticazione con il proprio fornitore di identità: l’appartenenza a un gruppo può essere utilizzata per gestire in maniera granulare i permessi degli utente che utilizzano un fornitore di identità in macOS. Ogni volta che un utente esegue l’autenticazione con il proprio fornitore di identità, la sua appartenenza a un gruppo viene aggiornata. Di seguito sono riportate le chiavi di tre array disponibili per definire l’appartenenza a un gruppo:

AdministratorGroups: se l’utente fa parte di un gruppo elencato in questo array, avrà accesso come amministratore locale.

AuthorizationGroups: gruppi specifici usati per gestire i diritti di autorizzazione integrati o definiti in modo personalizzato. Il diritto è concesso a tutti gli utenti che fanno parte del gruppo specificato. Ad esempio, l’appartenenza a un gruppo assegnato al diritto di autorizzazione

system.preferences.networkconsente agli utenti di modificare le impostazioni di rete oppuresystem.preferences.printingconsente agli utenti di modificare le impostazioni delle stampanti.AdditionalGroups: può essere usato dal sistema operativo, ad esempio, per definire l’accesso

sudo. Una voce in questo array crea un gruppo all’interno della directory locale se il gruppo non esiste.