Intel tabanlı Mac için başlatma işlemi

Apple T2 güvenlik yongasına sahip Intel tabanlı Mac

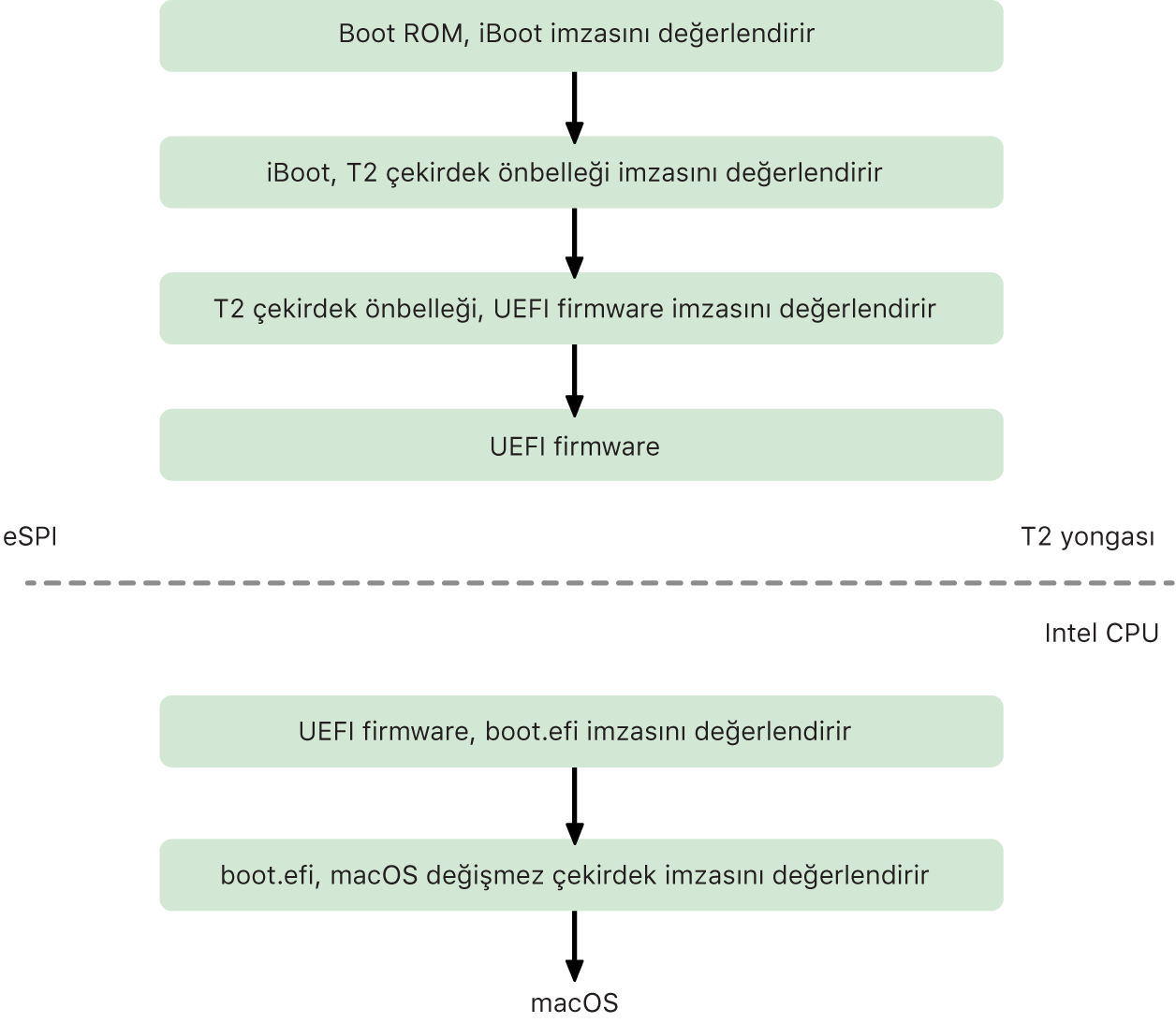

Apple T2 güvenlik yongasına sahip Intel tabanlı bir Mac bilgisayarı açıldığında, bu yonga iPhone, iPad ve Apple Silicon yongalı bir Mac’le aynı şekilde Boot ROM’undan güvenli başlatma işlemi gerçekleştirir. Bu, iBoot başlatma yükleyicisini doğrular ve güven zincirindeki ilk adımdır. iBoot, T2 yongasındaki çekirdeği ve çekirdek genişletmesi kodunu denetler, o da daha sonra Intel UEFI firmware’i denetler. UEFI firmware ve ilişkili imza, ilk olarak yalnızca T2 yongası tarafından kullanılabilir.

Doğrulamadan sonra, UEFI firmware görüntüsü T2 yongasındaki belleğin bir bölümüne eşlenir. Bu bellek, Gelişmiş Seri Çevre Birim Arayüzü (eSPI) aracılığıyla Intel CPU’nun kullanımına sunulur. Intel CPU ilk kez başlatıldığında, T2 yongasında bulunan firmware’in bütünlüğü denetlenmiş ve belleğe eşlenmiş kopyasındaki UEFI firmware’i eSPI aracılığıyla alır.

UEFI firmware’in macOS başlatma yükleyicisi olan boot.efi imzasını değerlendirmesiyle, güven zinciri değerlendirmesi Intel CPU’da devam eder. Intel’in yerleşik macOS güvenli başlatma imzaları; iOS, iPadOS ve T2 yongasındaki güvenli başlatma kodu için kullanılanla aynı Image4 biçiminde saklanır ve Image4 dosyalarını ayrıştıran kod da şu anki iOS ve iPadOS güvenli başlatma uygulamasındakiyle aynı güçlendirilmiş koddur. Boot.efi de immutablekernel adlı yeni bir dosyanın imzasını doğrular. Güvenli başlatma etkinleştirildiğinde, immutablekernel dosyası, macOS’i başlatmak için gereken tam bir Apple çekirdek genişletmeleri kümesini temsil eder. immutablekernel’a aktarım ile güvenli başlatma politikası sonlandırılır. Bu aşamadan sonra macOS güvenlik politikaları (Sistem Bütünlük Koruması ve imzalı çekirdek genişletmeleri gibi) etkili olur.

Bu süreçte herhangi bir hata varsa Mac; Kurtarma moduna, Apple T2 güvenlik yongası Kurtarma moduna veya Apple T2 güvenlik yongası Aygıt Firmware Yükseltmesi (DFU) moduna geçer.

T2 yongasına sahip Intel tabanlı bir Mac’te Microsoft Windows

Saptanmış olarak, güvenli başlatmayı destekleyen Intel tabanlı bir Mac yalnızca Apple tarafından imzalanmış içeriğe güvenir. Ancak Apple, Boot Camp yüklemelerinin güvenliğini artırmak amacıyla Windows’un güvenli başlatılmasını da destekler. Birleşik Genişletilebilir Firmware Arayüzü (UEFi) firmware’i, Microsoft başlatma yükleyicilerini doğrulamak için kullanılan Microsoft Windows Production CA 2011 sertifikasının bir kopyasını içerir.

Not: Şu anda Microsoft iş ortakları tarafından imzalanmış kodun doğrulanmasını sağlayacak Microsoft Corporation UEFI CA 2011 için sunulan bir güven yoktur. Bu UEFI CA, çoğunlukla başka işletim sistemlerine (Linux varyantları gibi) ait başlatma yükleyicilerinin güvenilirliğini doğrulamak için kullanılır.

Windows’u güvenli başlatma desteği saptanmış olarak etkin değildir; bunun yerine Boot Camp Yardımcısı (BCA) kullanılarak etkinleştirilir. Kullanıcı BCA’yı çalıştırdığında, macOS, başlatma sırasında Microsoft’un birinci parti imzalanmış koduna güvenecek şekilde yeniden yapılandırılır. BCA tamamlandıktan sonra, macOS, güvenli başlatma sırasında Apple’ın birinci parti güven değerlendirmesinden geçemezse UEFI firmware, nesne güvenini UEFI güvenli başlatma biçimine göre değerlendirmeye çalışır. Güven değerlendirmesi başarılı olursa Mac devam eder ve Windows’u başlatır. Başarılı olmazsa Mac, recoveryOS moduna geçer ve güven değerlendirme hatası kullanıcıya bildirilir.

T2 yongasına sahip olmayan Intel tabanlı Mac bilgisayarları

T2 yongasına sahip olmayan Intel tabanlı bir Mac güvenli başlatmayı desteklemez. Bu nedenle Birleşik Genişletilebilir Firmware Arayüzü (UEFi) firmware’i, macOS başlatıcısını (boot.efi) dosya sisteminden doğrulama yapmadan yükler. Başlatıcı da çekirdeği (prelinkedkernel) dosya sisteminden doğrulama yapmadan yükler. Başlatma zincirinin bütünlüğünü korumak için kullanıcıların aşağıdaki güvenlik mekanizmalarının tümünü etkinleştirmesi gerekir:

Sistem Bütünlük Koruması (SIP): Saptanmış olarak etkindir ve başlatıcıyı ve çekirdeği, çalışan macOS’in içinden kötü amaçlı yazma işlemlerine karşı korur.

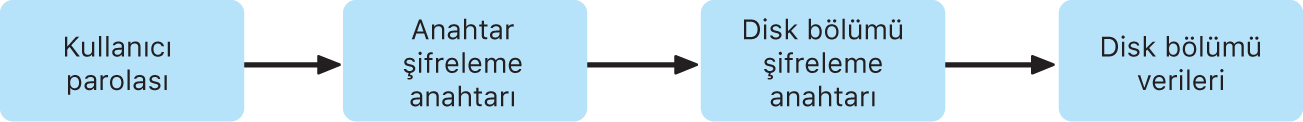

FileVault: Bu, iki şekilde etkinleştirilebilir: kullanıcı tarafından veya bir mobil aygıt yönetimi (MDM) yöneticisi tarafından. Bu, fiziksel olarak orada bulunan bir saldırganın başlatıcının üzerine yazmak için hedef disk modunu kullanmasına karşı korur.

Firmware Parolası: Bu, iki şekilde etkinleştirilebilir: kullanıcı tarafından veya bir MDM yöneticisi tarafından. Bu parola, fiziksel olarak orada bulunan bir saldırganın, başlatıcının üzerine yazabilmenin mümkün olduğu recoveryOS, Tek Kullanıcı Modu veya hedef disk modu gibi alternatif başlatma modlarını çalıştırmasını engellemeye yardımcı olur. Aynı zamanda saldırganın, başlatıcının üzerine yazmak amacıyla kod çalıştırabileceği alternatif ortamlardan başlatmayı da engellemeye yardımcı olur.