Volymkryptering med FileVault i macOS

Mac-datorer har FileVault som är en inbyggd krypteringsfunktion som skyddar alla data vid vila. FileVault använder AES-XTS-datakrypteringsalgoritmen till att skydda hela volymer för både interna och borttagbara lagringsenheter.

På Mac-datorer med Apple Silicon implementeras FileVault via dataskyddsklass C med en volymnyckel. På Mac-datorer med Apple Silicon och Mac-datorer med Apple T2-säkerhetskrets använder krypterade interna lagringsenheter som är anslutna till Secure Enclave de funktioner för maskinvarusäkerhet som de har liksom de som hör till AES-motorn. När en användare har aktiverat FileVault på en Mac krävs användarens inloggningsuppgifter under startprocessen.

Obs! För Mac-datorer (1) som är äldre än de med T2-krets eller (2) med intern lagring som inte ursprungligen levererades med datorn eller (3) med ansluten extern lagring: När FileVault har aktiverats blir alla befintliga filer och alla data som skrivs i fortsättningen krypterade. Data som lades till och därefter raderades innan FileVault aktiverades blir inte krypterade och kan eventuellt återskapas med forensiska dataräddningsverktyg.

Intern lagring när FileVault är aktiverat

Utan giltiga inloggningsuppgifter eller en kryptografisk återställningsnyckel fortsätter de interna APFS-volymerna att vara krypterade. De är skyddade mot obehörig åtkomst även om den fysiska lagringsenheten tas bort och ansluts till en annan dator. I macOS 10.15 gäller detta både system- och datavolymen. Från och med macOS 11 skyddas systemvolymen av den signerade systemvolymen (SSV-volymen), men datavolymen fortsätter att skyddas av kryptering. Kryptering av interna volymer på Mac-datorer med Apple Silicon och på de med T2-krets implementeras genom att konstruera och hantera en hierarki av nycklar och bygger på de krypteringstekniker för maskinvara som är inbyggda i kretsen. Den här nyckelhierarkin är utformad för att uppnå fyra mål samtidigt:

kräva användarens lösenord för avkryptering

skydda systemet från ett automatiserat intrångsförsök riktat direkt mot lagringsmedier som har tagits bort från datorn

tillhandahålla en snabb och säker metod för att radera innehåll genom att nödvändigt kryptografiskt material raderas

göra det möjligt för användare att byta lösenord (och därmed de kryptografiska nycklar som används till att skydda filerna) utan att kräva omkryptering av hela volymen

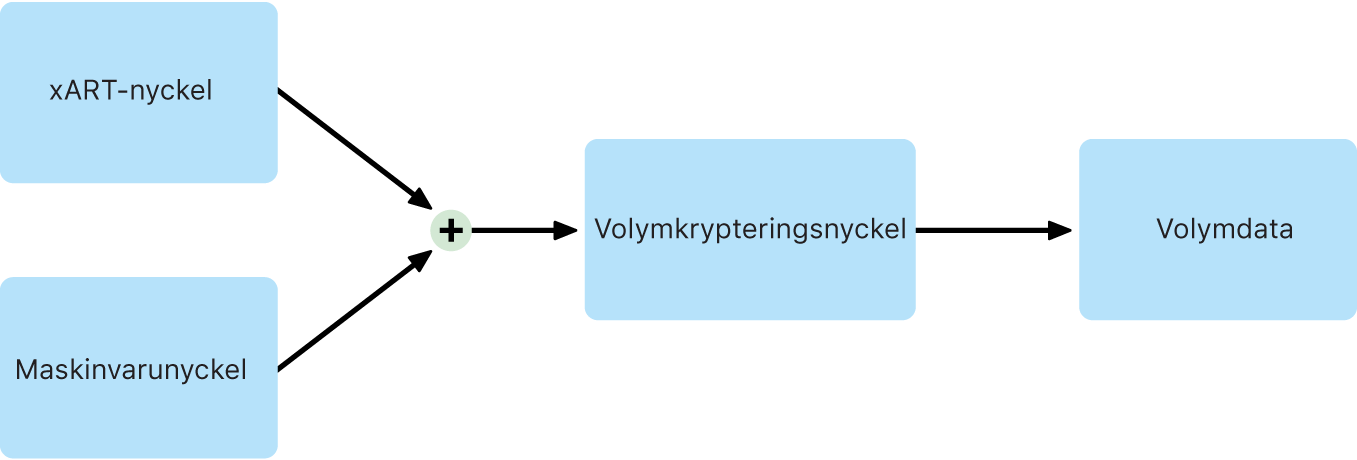

På Mac-datorer med Apple Silicon och Mac-datorer med T2-krets sker all FileVault-nyckelhantering i Secure Enclave. Krypteringsnycklarna exponeras aldrig direkt mot Intel-processorn. Som förval skapas alla APFS-volymer med en volymkrypteringsnyckel. Volym- och metadatainnehåll krypteras med den här volymkrypteringsnyckeln som paketeras med en KEK (key encryption key). Denna KEK skyddas av en kombination av användarens lösenord och maskinvaru-UID när FileVault är aktiverat.

Intern lagring när FileVault är avaktiverat

Om FileVault inte aktiveras på Mac-datorer med Apple Silicon eller på Mac-datorer med T2-krets under den inledande processen med inställningsassistenten krypteras volymen fortfarande, men volymkrypteringsnyckeln skyddas bara av maskinvaru-UID:t i Secure Enclave.

Om FileVault aktiveras senare – en process som är omedelbar eftersom alla data redan har krypterats – förhindrar en anti-replay-mekanism att den gamla nyckeln (som endast baseras på maskinvaru-UID) kan användas till att avkryptera volymen. Volymen skyddas sedan av en kombination av användarens lösenord och maskinvaru-UID enligt vad som beskrivs tidigare.

Radera FileVault-volymer

När en volym raderas blir dess volymkrypteringsnyckel raderad på ett säkert sätt av Secure Enclave. Detta hjälper till att förhindra senare åtkomst med hjälp av nyckeln, även för Secure Enclave. Dessutom paketeras alla volymkrypteringsnycklar med en medienyckel. Medienyckeln ger inte något ytterligare dataskydd. Det gör det istället möjligt att snabbt och säkert radera data eftersom ingen avkryptering kan ske utan den.

På Mac-datorer med Apple Silicon och Mac-datorer med T2-krets garanteras raderingen av medienyckeln av den teknik som Secure Enclave stöder, t.ex. genom fjärr-MDM-kommandon. Om du tar bort medienyckeln på det sättet blir volymen kryptografiskt oåtkomlig.

Borttagbara lagringsenheter

Vid kryptering av borttagbara lagringsenheter används inte de säkerhetsfunktioner som finns i Secure Enclave, utan krypteringen av dem utförs på samma sätt som för Intel-baserade Mac-datorer utan T2-krets.