Intel 기반 Mac의 시동 프로세스

Apple T2 보안 칩이 탑재된 Intel 기반 Mac 컴퓨터

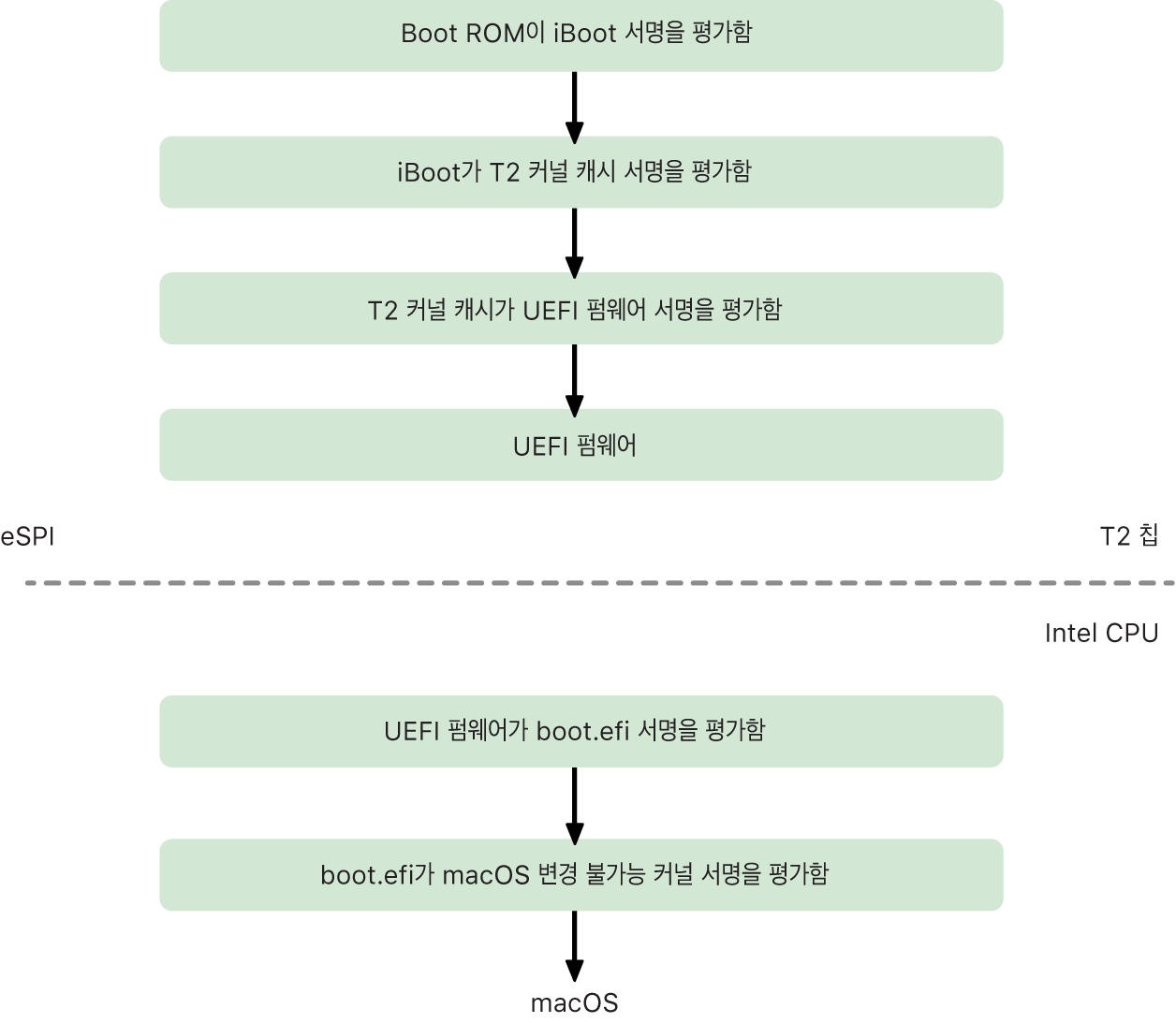

Apple T2 보안 칩이 탑재된 Intel 기반 Mac 컴퓨터가 켜져 있는 경우, 칩은 iPhone, iPad 및 Apple Silicon이 탑재된 Mac과 동일한 방식으로 Boot ROM에서 보안 시동을 수행합니다. 이는 iBoot 부트로더를 확인하며 신뢰 체인의 첫 번째 단계입니다. iBoot는 T2 칩의 커널 및 커널 확장 프로그램 코드를 확인한 후, Intel UEFI 펌웨어를 검증합니다. UEFI 펌웨어 및 관련 서명은 T2 칩에서만 처음 사용할 수 있습니다.

확인이 끝나면 UEFI 펌웨어 이미지는 T2 칩 메모리의 일부에 매핑됩니다. 이 메모리는 eSPI(향상된 직렬 주변기기 인터페이스)를 통해 Intel CPU에서 사용할 수 있습니다. Intel CPU가 처음 시동될 때 무결성 검사를 완료하고 메모리 매핑된 T2 칩의 펌웨어 사본에서 eSPI를 통해 UEFI 펌웨어를 가져옵니다.

UEFI 펌웨어는 macOS 부트로더인 boot.efi에 대한 서명을 평가하며, Intel CPU에서 신뢰 체인의 평가가 계속됩니다. Intel에 있는 macOS 보안 시동 서명은 iOS, iPadOS 및 T2 칩 보안 시동에 사용되는 것과 동일한 Image4 형식으로 저장되며, Image4 파일을 구문 분석하는 코드는 현재 iOS 및 iPadOS 보안 시동 구현과 동일하게 강화된 코드입니다. Boot.efi는 immutablekernel이라는 새로운 파일의 서명을 확인합니다. 보안 시동이 활성화되면 immutablekernel 파일은 macOS를 시동하는 데 필요한 전체 Apple 커널 확장 프로그램 세트를 나타냅니다. 보안 시동 정책은 immutablekernel에 대한 전달로 종료되며, 그 후에는 macOS 보안 정책(시스템 무결성 보호 및 서명된 커널 확장 프로그램 등)이 적용됩니다.

이 프로세스에서 실패하거나 오류가 발생하면 Mac이 복구 모드, Apple T2 보안 칩 복구 모드 또는 Apple T2 보안 칩 DFU(기기 펌웨어 업그레이드) 모드로 진입합니다.

T2 칩이 탑재된 Intel 기반 Mac의 Microsoft Windows

기본적으로 보안 시동을 지원하는 Intel 기반 Mac은 Apple이 서명한 콘텐츠만 신뢰합니다. 하지만 Boot Camp 설치 보안을 향상시키기 위해 Apple은 Windows에서도 보안 시동을 지원합니다. UEFi(Unified Extensible Firmware Interface) 펌웨어는 Microsoft 부트로더 인증에 사용되는 Microsoft Windows Production CA 2011 인증서 사본을 포함합니다.

참고: 현재 Microsoft 파트너가 서명한 코드 검증을 허용하는 Microsoft Corporation UEFI CA 2011에 대한 신뢰는 제공되지 않습니다. 이 UEFI CA는 일반적으로 변형된 Linux와 같은 다른 운영 체제에 대한 부트로더의 신뢰성을 확인하는 데 사용됩니다.

Windows의 보안 시동 지원은 기본적으로 활성화되어 있지 않으며 대신 BCA(Boot Camp 지원)를 사용하여 활성화됩니다. 사용자가 BCA를 실행하면 macOS는 시동 중에 Microsoft 자사 서명 코드를 신뢰하도록 재구성됩니다. BCA가 완료된 후 보안 시동 중에 macOS가 Apple 자사 신뢰 평가를 통과하지 못하면 UEFI 펌웨어는 UEFI 보안 시동 형식에 따라 개체 신뢰도 평가를 시도합니다. 신뢰도 평가에 성공하면 Mac은 계속해서 Windows를 시동합니다. 실패하는 경우 Mac은 복구용 OS로 진입하고 신뢰도 평가에 실패했음을 사용자에게 알립니다.

T2 칩이 탑재되지 않은 Intel 기반 Mac 컴퓨터

T2 칩이 탑재되지 않은 Intel 기반 Mac은 보안 시동을 지원하지 않습니다. 따라서 UEFi(Unified Extensible Firmware Interface) 펌웨어는 확인 없이 파일 시스템에서 macOS 시동 프로그램(boot.efi)을 로드하고 시동 프로그램은 확인 없이 파일 시스템에서 커널(prelinkedkernel)을 로드합니다. 부트 체인의 무결성을 보호하기 위해 사용자는 다음의 보안 메커니즘을 모두 활성화해야 합니다.

시스템 무결성 보호(SIP): 이 기능은 기본적으로 활성화되며, 실행 중인 macOS 내의 악의적 쓰기로부터 시동 프로그램과 커널을 보호합니다.

FileVault: 이는 사용자 또는 MDM(모바일 기기 관리) 관리자에 의한 두 가지 방법으로 활성화할 수 있습니다. 이를 통해 실제 공격자가 대상 디스크 모드를 사용하여 시동 프로그램에 덮어쓰는 것을 막습니다.

펌웨어 암호: 이는 사용자 또는 MDM 관리자가 활성화할 수 있습니다. 이를 통해 실제 공격자가 복구용 OS, 단일 사용자 모드 또는 대상 디스크 모드와 같은 대체 시동 모드를 실행하여 시동 프로그램을 덮어쓰는 것을 막습니다. 또한 공격자가 시동 프로그램을 덮어쓰는 코드를 실행해 대체 미디어에서 시동하는 행위를 방지합니다.