यूज़र नामांकन और MDM

यूज़र नामांकन BYOD या अपना डिवाइस लाएँ डिप्लॉयमेंट के लिए डिज़ाइन किया गया है, जहाँ यूज़र डिवाइस का ओनर होता है, न कि संगठन। यह आइडेंटिटी प्रोवाइडर (IdP), Google Workspace या Microsoft Entra ID और Apple School Manager या Apple Business Manager और तृतीय-पक्ष MDM समाधान के साथ काम करता है। यह Apple Business Essentials में डिवाइस प्रबंधन के साथ भी काम करता है।

MDM में यूज़र नामांकन के चार चरण ये हैं :

सेवा डिस्कवरी : डिवाइस MDM समाधान में स्वयं की पहचान कर लेता है।

यूज़र नामांकन : यूज़र प्रमाणन के लिए पहचान प्रदाता (IdP) को क्रेडेंशियल प्रदान करता है ताकि MDM समाधान में नामांकन किया जा सके।

सत्र टोकेन : जारी प्रमाणन को अनुमति देने के लिए एक सत्र टोकेन जारी किया गया है।

MDM नामांकन : नामांकन प्रोफ़ाइल को MDM ऐडमिनिस्ट्रेटर पेलोड के साथ डिवाइस में भेजा जाता है, ताकि MDM ऐडमिनिस्ट्रेटर के माध्यम से कॉन्फ़िगर किया जाए।

यूज़र नामांकन और प्रबंधित Apple खाते

यूज़र नामांकन के लिए प्रबंधित Apple खाते भी चाहिए। इनकी ओनरशिप और प्रबंधन संगठन के पास होता है और ये निश्चित Apple सेवाओं का ऐक्सेस कर्मचारियों को प्रदान करते हैं। इसके अतिरिक्त, प्रबंधित Apple खाते :

फ़ेडरेटेड प्रमाणन का उपयोग करते हुए मैनुअली या ऑटोमैटिकली बनाया गया है

को स्टूडेंट इंफ़ॉर्मेशन सिस्टम (SIS) के साथ एकीकृत किया जाता है या .csv फ़ाइलें अपलोड की जाती हैं (केवल Apple School Manager)

असाइन की गई भूमिका के साथ Apple School Manager, Apple Business Manager या Apple Business Essentials में साइन इन करने के लिए भी इसका उपयोग किया जा सकता है

जब यूज़र नामांकन प्रोफ़ाइल हटाता है, तो सभी कॉन्फ़िगरेशन प्रोफ़ाइल, उनकी सेटिंग्ज़ और उस नामांकन प्रोफ़ाइल पर आधारित प्रबंधित ऐप्स इससे हटा लिए जाते हैं।

डिवाइस पर यूज़र की पहचान निर्धारित करने के लिए यूज़र नामांकन को प्रबंधित Apple खाते के साथ इंटीग्रेट किया जाता है। नामांकन पूरा होने के लिए यूज़र को सफलतापूर्वक प्रमाणित करना होगा। प्रबंधित Apple खाते को निजी Apple खाते के साथ उपयोग में लाया जा सकता है जिसकी मदद से यूज़र पहले से ही साइन इन हैं और दोनों एक-दूसरे के साथ इंटरऐक्ट नहीं करते हैं।

यूज़र नामांकन और फ़ेडरेटेड प्रमाणन

हालाँकि प्रबंधित Apple खाते मैनुअली बनाए जा सकते हैं, लेकिन संगठन IdP, Google Workspace या Microsoft Entra ID और यूज़र नामांकन के साथ समन्वयन का फ़ायदा उठा सकते हैं। ऐसा करने के लिए आपके संगठन को पहले यह करना होगा :

IdP, Google Workspace या Microsoft Entra ID के साथ यूज़र क्रेडेंशियल प्रबंधित करें

यदि आपके पास Active Directory का ऑन-प्रिमाइस संस्करण है, तो फ़ेडरेटेड प्रमाणन के लिए अतिरिक्त कॉन्फ़िगरेशन तैयार किया जाना चाहिए।

अपने संगठन को Apple School Manager, Apple Business Manager या Apple Business Essentials में साइन अप करें

Apple School Manager, Apple Business Manager या Apple Business Essentials में फ़ेडरेटेड प्रमाणन सेटअप करें

MDM समाधान को कॉन्फ़िगर करें और उसे Apple School Manager, Apple Business Manager या Apple Business Essentials से लिंक करें अथवा Apple Business Essentials में बिल्ट-इन डिवाइस प्रबंधन का उपयोग करें।

(वैकल्पिक) प्रबंधित Apple खाते बनाएँ

यूज़र नामांकन और प्रबंधित ऐप्स (macOS)

यूज़र नामांकन द्वारा macOS में प्रबंधित ऐप्स को जोड़ा गया है (यह फ़ीचर डिवाइस नामांकन और ऑटोमेटेड डिवाइस नामांकन के साथ पहले से संभव है।) CloudKit का उपयोग करने वाले प्रबंधित ऐप्स MDM नामांकन से संबंधित प्रबंधित Apple खाते का उपयोग करते हैं। MDM ऐडमिनिस्ट्रेटर को InstallAsManaged “की” को InstallApplication कमांड में जोड़ना चाहिए। iOS और iPadOS ऐप्स की तरह, ये ऐप्स यूज़र द्वारा डिवाइस को MDM से अनामांकित करने पर ऑटोमैटिकली हटाए जा सकते हैं।

यूज़र नामांकन और प्रति-ऐप नेटवर्किंग

iOS 16, iPadOS 16.1 और visionOS 1.1 में, प्रति-ऐप नेटवर्किंग VPN (जिसे प्रति ऐप VPN कहते हैं), DNS प्रॉक्सी और यूज़र नामांकन में नामांकित डिवाइस के वेब कॉन्टेंट फ़िल्टर के लिए उपलब्ध है। इसका अर्थ यह है कि केवल प्रबंधित ऐप्स द्वारा शुरू किया गया नेटवर्क ट्रैफ़िक ही DNS प्रॉक्सी, वेब कॉन्टेंट फ़िल्टर या दोनों से गुज़रता है। यूज़र का निजी ट्रैफ़िक अलग रहता है और संगठन द्वारा फ़िल्टर या प्रॉक्सी नहीं किया जाता। निम्नलिखित पेलोड के लिए नए की-मान पेयर की मदद से इसे पूरा किया जाता है :

यूज़र अपने व्यक्तिगत डिवाइस को कैसे नामांकित करता है

iOS 15, iPadOS 15, macOS 14 और visionOS 1.1 या बाद के संस्करण में संगठन स्ट्रीमलाइन की गई यूज़र नामांकन प्रक्रिया का उपयोग कर सकते हैं, जो सीधे सेटिंग्ज़ ऐप में बिल्ट-इन होता है ताकि यूज़र के लिए उनके व्यक्तिगत डिवाइस को नामांकित करना आसान बने।

ऐसा करने के लिए :

iPhone, iPad और Apple Vision Pro में यूज़र सेटिंग्ज़ > सामान्य > VPN और डिवाइस प्रबंधन को नैविगेट करता है और फिर “कार्यस्थल या स्कूल खाते में साइन इन करें” बटन पर टैप करता है।

Mac पर, यूज़र सेटिंग्ज़ > गोपनीयता और सुरक्षा > प्रोफ़ाइल पर नैविगेट करता है और फिर “कार्यस्थल या स्कूल खाते में साइन इन करें” बटन चुनता है।

जब वह अपना प्रबंधित Apple खाते दर्ज करते हैं, सेवा खोज द्वारा MDM समाधान के नामांकन URL की पहचान की जाती है।

फिर यूज़र अपने संगठन का यूज़रनेम और पासवर्ड दर्ज करता है। संगठन का प्रमाणीकरण सफल होने के बाद डिवाइस को नामांकन प्रोफ़ाइल भेजा जाता है। जारी प्रमाणन को अनुमति देने के लिए एक सत्र टोकन भी जारी किया गया है। इसके बाद डिवाइस नामांकन प्रक्रिया शुरू करता है और यूज़र को उसके प्रबंधित Apple खाते से साइन इन करने का संकेत देता है। iPhone, iPad और Apple Vision Pro पर, बार-बार प्रमाणन संकेत कम करने के लिए नामांकन सिंगल साइन-ऑन का उपयोग करके प्रमाणीकरण प्रक्रिया को सुगम बनाया जा सकता है।

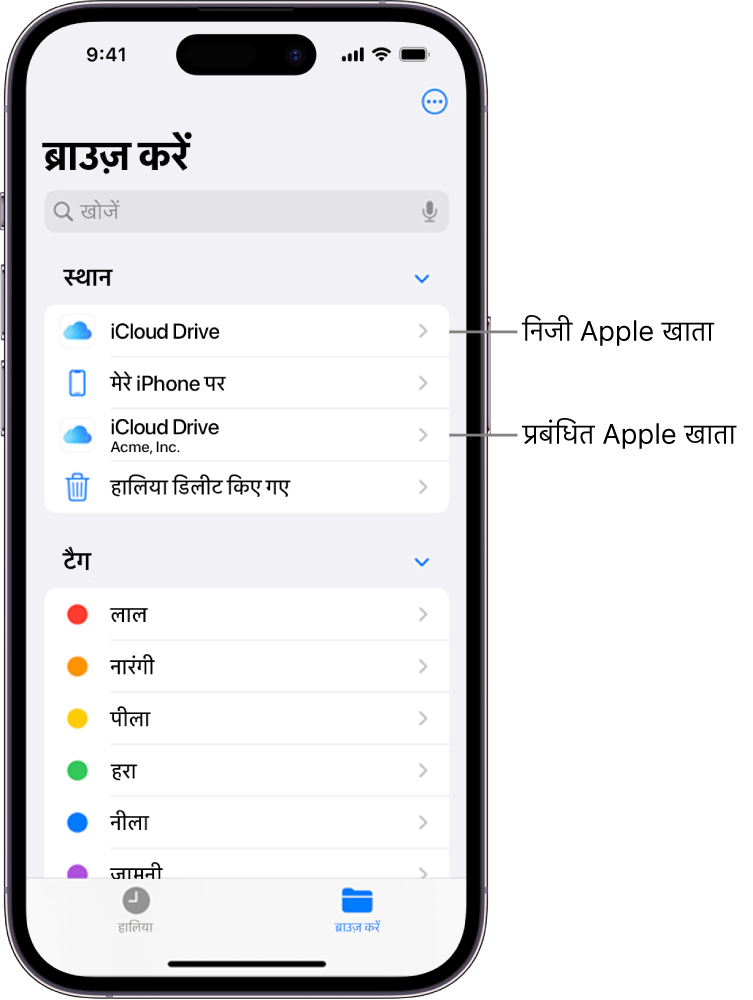

नामांकन पूरा होने के बाद, यूज़र के साइन इन होने के बाद नया प्रबंधित खाता सेटिंग्ज़ ऐप (iPhone, iPad, and Apple Vision Pro) और सिस्टम सेटिंग्ज़ (Mac) के भीतर प्रमुखता से प्रदर्शित होता है। इससे यूज़र को अपने व्यक्तिगत Apple खाते से बनाए गए iCloud Drive में फ़ाइलों को अभी भी ऐक्सेस करने की अनुमति मिलती है। संगठन का iCloud Drive (यूज़र के प्रबंधित Apple खाते के साथ संबद्ध) फ़ाइल ऐप में अलग से दिखाई देता है।

iPhone, iPad और Apple Vision Pro में प्रबंधित ऐप्स और प्रबंधित वेब-आधारित दस्तावेज़, सभी को संगठन के iCloud Drive का ऐक्सेस है, लेकिन MDM व्यवस्थापक विशिष्ट प्रतिबंधों की मदद से विशिष्ट निजी दस्तावेज़ों और संगठन के दस्तावेज़ों को अलग रखने में सहायता मिलती है। अधिक जानकारी के लिए प्रबंधित ऐप के प्रतिबंध और क्षमताएँ देखें।

यूज़र अपने व्यक्तिगत डिवाइस पर जो प्रबंधित किया जा रहा है, उसके विवरण देख सकते हैं और यह देख सकते हैं कि उनके संगठन द्वारा कितना iCloud स्टोरेज स्पेस प्रदान किया जा रहा है। चूँकि यूज़र डिवाइस का स्वामी है, इसलिए यूज़र नामांकन द्वारा उस पर सीमित पेलोड और प्रतिबंध लागू किए जा सकते हैं। अधिक जानकारी के लिए यूज़र नामांकन MDM जानकारी देखें।

Apple किस तरह यूज़र डेटा को संगठन डेटा से अलग करता है

जब यूज़र नामांकन पूरा हो जाता है, तो डिवाइस पर ऑटोमैटिकली अलग एंक्रिप्शन कीज़ बन जाती हैं। यदि डिवाइस को यूज़र द्वारा नामांकित किया जाता है या MDM का उपयोग करके रिमोटली किया जाता है, तो वे एंक्रिप्शन कीज़ सुरक्षित रूप से नष्ट हो जाती हैं। नीचे सूचीबद्ध प्रबंधित डेटा को क्रिप्टोग्राफ़िक रूप से अलग करने के लिए कीज़ का उपयोग किया जा रहा है:

ऐप डेटा कंटेनर : iPhone, iPad, Mac और Apple Vision Pro

कैलेंडर : iPhone, iPad, Mac और Apple Vision Pro

ज़रूरी है कि डिवाइस iOS 16, iPadOS 16.1, macOS 13 और visionOS 1.1 या बाद के संस्करण पर चल रहे हों।

कीचेन आइटम : iPhone, iPad, Mac और Apple Vision Pro

नोट : तृतीय-पक्ष Mac ऐप को डेटा सुरक्षा कीचेन API का उपयोग करना चाहिए। अधिक जानकारी के लिए, Apple डेवलपर दस्तावेज़ kSecUseDataProtectionKeychain देखें।

मेल अटैचमेंट और मेल संदेश का मुख्य भाग : iPhone, iPad, Mac और Apple Vision Pro

नोट्स : iPhone, iPad, Mac और Apple Vision Pro

रिमाइंडर : iPhone, iPad, Mac और Apple Vision Pro

ज़रूरी है कि डिवाइस iOS 17, iPadOS 17, macOS 14 और visionOS 1.1 या बाद के संस्करण पर चल रहे हों।

यदि यूज़र ने व्यक्तिगत Apple खाते और प्रबंधित Apple खाते से साइन इन किया है, तो Apple द्वारा प्रबंधित ऐप्स के लिए प्रबंधित Apple खाते और अप्रबंधित ऐप्स के लिए व्यक्तिगत Apple खाते का ऑटोमैटिकली उपयोग किया जाता है। प्रबंधित ऐप में Safari या SafariWebView में साइन-इन फ़्लो का इस्तेमाल करते हुए, यूज़र साइन-इन को अपने कार्यस्थल के खाते से संबद्ध करने के लिए अपने प्रबंधित Apple खाते को चुन और दर्ज कर सकता है।

सिस्टम ऐडमिनिस्ट्रेटर केवल संगठन के खाते को, सेटिंग्ज़ और MDM के साथ प्रावधान वाली सूचना को प्रबंधित कर सकते हैं, लेकिन किसी यूजर के निजी खाते को कभी नहीं। दरअसल, जो फ़ीचर संगठन के स्वामित्व वाले प्रबंधित ऐप्स में डेटा को सुरक्षित रखते हैं, वे ही फ़ीचर यूज़र के निजी कॉन्टेंट को कॉर्पोरेट डेटा में प्रवेश करने से भी रोकते हैं।

MDM कर सकता है | MDM नहीं कर सकता है |

|---|---|

खातों को कॉन्फ़िगर करें | व्यक्तिगत जानकारी, उपयोग डेटा और लॉग देखें |

प्रबंधित ऐप्स की इनवेंट्री को ऐक्सेस करें | निजी ऐप्स की ऐक्सेस इनवेंट्री |

केवल प्रबंधित डेटा को प्रबंधित करें | कोई निजी डेटा हटाएँ |

ऐप्स इंस्टॉल और कॉन्फ़िगर करें | व्यक्तिगत ऐप का प्रबंधन हाथ में लें |

एक पासकोड आवश्यक है | एक जटिल पासकोड या पासवर्ड ज़रूरी है |

कुछ प्रतिबंध लागू करें | डिवाइस स्थान को ऐक्सेस करें |

प्रति-ऐप VPN को कॉन्फ़िगर करें | वशिष्ठ डिवाइस आइडेंटिफ़ायर को ऐक्सेस करें |

| पूरे डिवाइस को दूर से ही वाइप करें |

| ऐक्टिवेशन लॉक सक्षम करें |

| रोमिंग स्टेट्स को ऐक्सेस करें |

| खोया हुआ मोड चालू करें |

नोट : iPhone और iPad के लिए ऐडमिनिस्ट्रेटर के लिए कम-से-कम छह वर्णों वाले पासकोड आवश्यक हैं और वे यूज़र को आसान पासकोड का उपयोग करने से रोक सकते हैं (उदाहरण के लिए “123456” या “abcdef”), लेकिन जटिल वर्ण या पासवर्ड आवश्यक नहीं हैं।