Sinetöity avaimen suojaus (Sealed Key Protection, SKP)

Tietojen suojausta tukevissa Apple-laitteissa avaimensalausavainta (KEK) suojataan (eli se sinetöidään) järjestelmäohjelmiston mittauksilla, ja se on myös sidottu UID:hen, joka on saatavilla vain Secure Enclavesta. Apple siliconilla varustetussa Macissa KEK-avaimen suojausta vahvistetaan lisäämällä tietoja järjestelmän suojauskäytännöstä, sillä macOS tukee kriittisiä suojauskäytäntömuutoksia (kuten suojatun käynnistyksen tai järjestelmän eheyden suojauksen poistaminen käytöstä), joita ei tueta muilla alustoilla. Apple siliconilla varustetussa Macissa tämä suojaus kattaa FileVault-avaimet, koska FileVault toteutetaan Tietojen suojauksella (luokka C).

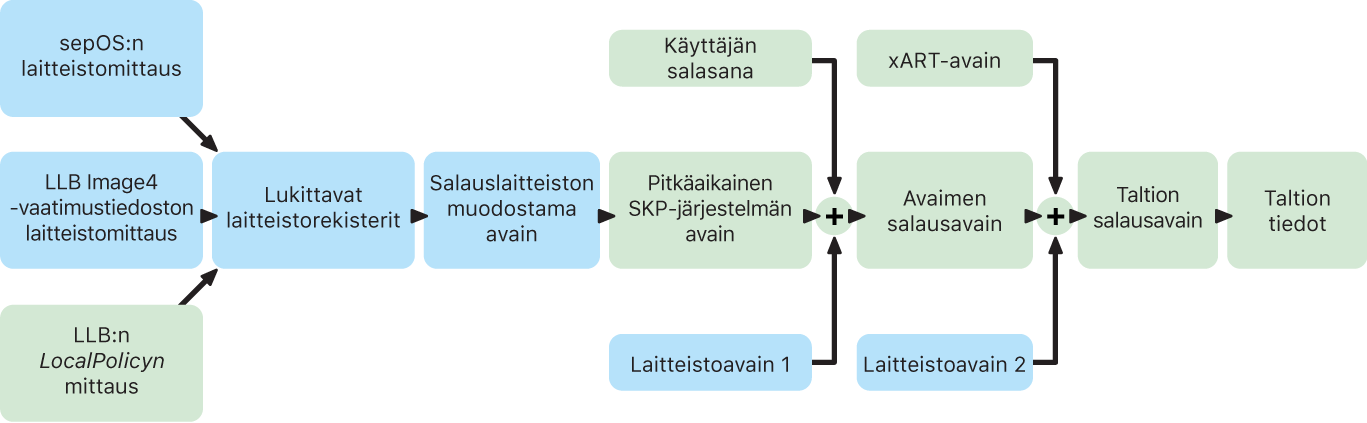

Avainta, joka muodostetaan sitomalla käyttäjän salasana pitkäaikaiseen SKP-avaimeen ja laitteistoavain 1:een (UID Secure Enclavesta) nimitetään salasanajohdetuksi avaimeksi. Tätä avainta käytetään suojaamaan käyttäjän avainvarastoa (kaikilla tuetuilla alustoilla) ja KEK-avainta (vain macOS) ja sitten mahdollistamaan biometrinen lukituksen avaaminen tai automaattinen lukituksen avaaminen muilla laitteilla, kuten Apple Watchilla.

Kun Secure Enclaven käyttöjärjestelmä ladataan, Secure Enclaven käynnistyksen valvonta tallentaa sen mittauksen. Kun appeja suorittavan prosessorin Boot ROM mittaa LLB:hen liitetyn Image4-vaatimustiedoston, tämä vaatimustiedosto sisältää mittauksen kaikesta muusta ladattavasta järjestelmän parina olevasta laiteohjelmistosta. LocalPolicy sisältää ladattavan macOS:n keskeisimmät suojausmääritykset. LocalPolicyssa on myös nsih-kenttä, joka on tiiviste macOS:n Image4-vaatimustiedostosta. macOS:n Image4-vaatimustiedosto sisältää mittaukset kaikesta macOS:n parina olevasta laiteohjelmistosta ja keskeisistä macOS:n käynnistyskohteista kuten käynnistyskernelkokoelmasta tai allekirjoitetun järjestelmätaltion (SSV) hajautus.

Jos hyökkääjä odottamatta onnistuisi muuttamaan jotakin yllämainituista mitatuista laiteohjelmistoista, ohjelmistoista tai suojausmääritysten osista, tämä muuttaa laitteistorekistereihin tallennettuja mittauksia. Mittausten muuttumisesta seuraa, että salauslaitteiston muodostama järjestelmän mittauksen juuriavain (System Measurement Root Key, SMRK) saa eri arvon, mikä rikkoo avainhierarkian sinetin. Tämän seurauksena SMDK-avain (System Measurement Device Key) ei ole käytettävissä, mistä puolestaan seuraa, että KEK-avain ja siten myöskään tiedot eivät ole käytettävissä.

Kun järjestelmään ei kohdistu hyökkäystä, sen on kuitenkin hyväksyttävä oikeat ohjelmistopäivitykset, jotka muuttavat laiteohjelmiston mittauksia ja LocalPolicyn nsih-kenttää uuden macOS:n mittausten mukaisiksi. Muissa järjestelmissä, jotka yrittävät yhdistää laiteohjelmiston mittaukset, mutta joissa ei ole luotettavaksi tiedettyä totuuden lähdettä, käyttäjän täytyy poistaa suojaus käytöstä, päivittää laiteohjelmisto ja sen jälkeen ottaa suojaus jälleen käyttöön, jotta saadaan uusi mittausten vertailutaso. Tämä lisää merkittävästi riskiä, että hyökkääjä voisi peukaloida laiteohjelmistoa päivityksen aikana. Järjestelmää auttaa se, että Image4-vaatimustiedosto sisältää kaikki tarvittavat mittaukset. Laitteisto, joka purkaa SMDK:n salauksen SMRK:lla, kun mittaukset täsmäävät normaalin käynnistyksen aikana, pystyy myös salaamaan SMDK:n esitetylle tulevalle SMRK:lle. Kun määritetään ohjelmistopäivityksen jälkeen odotetut mittaukset, laitteisto voi salata SMDK:n, jota voi käyttää nykyisessä käyttöjärjestelmässä, siten että sitä voi edelleen käyttää tulevassa käyttöjärjestelmässä. Samaten, kun asiakas muuttaa hyväksyttävällä tavalla suojausasetuksiaan LocalPolicyssa, SMDK on salattava tulevalle SMRK:lle sen LocalPolicyn mittauksen pohjalta, jonka LLB laskee seuraavassa uudelleenkäynnistyksessä.