Das Ziel aller Virenautoren und Cyberkriminellen ist, ihren Virus, Wurm oder Trojaner auf so viele Computer und Handys zu bringen, wie nur möglich. Das kann auf zwei verschiedene Arten erreicht werden:

- über Social Engineering

- über das Infizieren des Systems, ohne dass der Anwender es bemerkt

Diese Methoden werden oft zusammen angewandt und enthalten normalerweise Prozesse zum bestmöglichen Umgehen von Antivirus-Programmen.

Social Engineering

Mit so genanntem Social Engineering verführen Cyberkriminelle unvorsichtige Anwender dazu, eine infizierte Datei zu starten oder auf einen Link zu klicken, der zu einer infizierten Webseite führt. Diese Methode wird von zahlreichen E-Mail-Würmern und anderen Schadprogrammen verwendet.

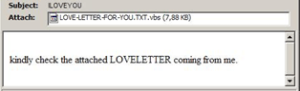

Die Hacker und Virenschreiber wollen damit die Aufmerksamkeit des Anwenders auf einen Link oder eine schädliche Datei lenken und ihn dazu bringen diese anzuklicken. Ein klassisches Beispiel dafür ist der LoveLetter-Wurm, der im Mai 2000 einen richtigen Sturm auslöste und laut Computer Economics immer noch der Schädling mit dem schlimmsten finanziellen Schaden ist. Unten sehen Sie die Nachricht, die der Wurm auf dem Bildschirm anzeigte:

Die Nachricht „I LOVE YOU“ wurde von enorm vielen Menschen geöffnet, was dazu führte, dass bei vielen Firmen die E-Mail-Server in die Knie gingen, da sich der Wurm an alle Kontakte im Adressbuch jedes Anwenders kopierte, der die angehängte VBS-Datei öffnete.

Der E-Mail-Wurm Mydoom, der im Januar 2004 im Internet auftauchte, nutzte dagegen Texte, die die technischen Nachrichten von E-Mail-Servern imitierten.

Der Swen-Wurm gab sich als Nachricht von Microsoft aus und verkleidete sich als Patch, der Windows-Sicherheitslücken entfernen sollte. Es wundert nicht, dass viele Menschen diese Nachricht ernst genommen haben und versuchten, den angeblichen Patch zu installieren.

Manchmal passieren außergewöhnlich Dinge – so wie im November 2005. Eine Version des Sober-Wurms informierte die Anwender, dass die deutsche Polizei gegen sie ermittelt, da sie illegale Webseiten besucht hätten. Diese Nachricht wurde auch von einem Mann gelesen, der Kinderpornoseiten besucht hatte. Er hielt die Nachricht für echt und stellte sich freiwillig der Polizei.

Links auf infizierte Webseiten und versteckte Dateien in E-Mails sind in letzter Zeit sehr beliebt geworden und die potenziellen Opfer erhalten die Nachrichten per E-Mail, ICQ und anderen IM-Systemen, sowie manchmal auch in IRC-Chatrooms. Mobile Viren werden per SMS ausgeliefert. Eine solche Nachricht enthält normalerweise einen ansprechenden Text, der den arglosen Anwender ermutigt, auf den Link zu klicken. Diese Methode des Eindringens ins System ist die beliebteste und effektivste, da sie dem Schadprogramm ermöglicht, den Antivirus-Filter des Mail-Servers zu umgehen.

Auch P2P-Netzwerke werden oft missbraucht. Ein Wurm oder ein Trojaner, der in einem P2P-Netzwerk auftaucht, hat meist einen Namen, der Aufmerksamkeit auf sich zieht:

- AIM & AOL Password Hacker.exe

- Microsoft CD Key Generator.exe

- PornStar3D.exe

- play station emulator crack.exe

Wenn P2P-Nutzer nach Programmen suchen, sehen Sie diese Namen, laden die Dateien herunter und starten sie.

Ein weiterer Trick ist, dem Opfer ein kostenloses Tool oder eine Anleitung zum Zugriff auf E-Pay-Systeme anzubieten. So bieten die Täter zum Beispiel die Möglichkeit, kostenlosen Internet/Mobilnetz-Zugang zu bekommen, oder die Chance, einen Kreditkarten-Nummerngenerator herunter zu laden, um damit angeblich das eigene Online-Konto auffüllen zu können, usw. Die Opfer so eines Betrugs können der Polizei kaum erklären, dass ihre eigenen, nicht gerade legalen Absichten, von Kriminellen sabotiert wurden und sie selbst zu Opfer wurden. Cyberkriminelle wissen das natürlich und nutzen dies aus.

Ein unbekannter russischer Betrüger hat in den Jahren 2005 und 2006 etwas Ungewöhnliches ausprobiert. Ein Trojaner wurde an Adressen gesendet, die von der Job-Webseite job.ru kamen. Manche, die ihren Lebenslauf auf dieser Seite veröffentlicht haben, erhielten dadurch „Stellenangebote“, die den Trojaner enthielten. Interessanterweise zielte der Angriff vor allem auf Firmen-Adressen ab. Der Täter ging wahrscheinlich davon aus, dass die Mitarbeiter, die die Trojaner-Mail erhielten, ihrem Arbeitgeber nicht davon berichten wollten, dass sie ein anderes Jobangebot erhalten haben. Und er hatte damit recht: Die Kaspersky-Experten brauchten deshalb über ein halbes Jahr, um herauszufinden, wie der Trojaner die Computer infiziert hatte.

Es gab auch einige exotische Fälle, in denen ein Anwender eine gefälschte Mail seiner Bank erhielt, in der um die Bestätigung der Zugangscodes des Anwenders gebeten wurde. Hat er dem Folge geleistet, übergab er unwissentlich die Codes an die Betrüger. Der Prozess dabei war so kompliziert, dass es eigentlich schon lächerlich war – man musste das Dokument ausdrucken, ausfüllen und dann an eine bestimmte Nummer faxen.

Ein anderer ungewöhnlicher Fall ereignete sich im Jahr 2005 in Japan, als Cyberkriminelle einen Heimlieferdienst missbrauchten, um CDs auszuliefern, die mit einem Spyware-Trojaner infiziert waren. Die CDs wurden an die Kunden einer japanischen Bank geliefert, deren Adressen aus der Datenbank der Bank gestohlen worden waren.

Implementierungsmethoden

Cyberkriminelle können ihren schädlichen Code mit verschiedenen Techniken unerkannt auf einen Computer bringen, indem sie Sicherheitslücken in den Sicherheitsfunktionen des Betriebssystems und der installierten Software ausnutzen. Solche Sicherheitslücken erlauben einem Wurm oder einem Trojaner, in den Computer des Opfers einzudringen und sich dort zu starten.

Sicherheitslücken sind normalerweise Fehler im Code oder der Logik verschiedener Programme. Aktuelle Betriebssysteme und Programme haben komplexe Strukturen und zahlreiche Funktionen, so dass es fast unmöglich ist, bei deren Entwicklung keine Fehler zu machen. Diese Tatsache wird von Virenautoren und Cyberkriminellen aktiv ausgenutzt.

Die Mail-Würmer Nimda und Aliz nutzten Sicherheitslücken in Outlook aus. Um die Wurmdatei zu starten reichte es, eine infizierte Mail zu öffnen oder den Mauszeiger im Vorschaufenster darauf zu halten.

Schädliche Programme nutzen auch aktiv Sicherheitslücken in den Netzwerkkomponenten von Betriebssystemen aus. Diese Technik wurde von CodeRed, Sasser, Slammer, Lovesan (Blaster) und anderen Windows-Würmern verwendet. Aber auch Linux war betroffen: Die Würmer Ramen und Slapper infizierten Computer über Sicherheitslücken in Linux und in Programmen, die darauf laufen.

Die Implementierung schädlichen Codes über Webseiten wurde in letzter Zeit zur beliebtesten Infizierungsmethode. Dabei werden Sicherheitslücken in Web-Browsern ausgenutzt: Eine infizierte Datei und ein Script, die eine Browser-Sicherheitslücke ausnutzen, werden auf einer Webseite platziert. Öffnet ein Anwender diese infizierte Seite, lädt das Script die infizierte Datei über die Sicherheitslücke auf den Computer des Nutzers herunter und startet sie. Um so viele Computer wie möglich zu infizieren, ist es wichtig, große Zahlen von Anwendern auf die Seite zu locken. Das kann durch verschiedene Methoden erreicht werden – etwa durch den Versand von Spam-Mails, in denen die Adresse der infizierten Seite zu finden ist, oder durch ähnliche Nachrichten in IM-Systemen (manche Betrüger missbrauchen sogar Suchmaschinen für diesen Zweck). Der Text auf der infizierten Seite wird auch von Suchmaschinen erfasst und der Link zu der Seite taucht dann sogar in Suchergebnissen auf.

Kleinere Trojaner, die dazu entwickelt wurden, größere Trojaner herunter zu laden und zu starten, sind eine weitere Art Schadprogramm. Sie kommen unter anderem über Sicherheitslücken auf den Computer und laden dann weitere schädliche Komponenten aus dem Internet herunter, die sie anschließend auf dem Computer installieren. Solche Trojaner ändern oft auch die Browser-Einstellungen auf die unsichersten Möglichkeiten, um den Weg für die weiteren Trojaner frei zu machen.

Einmal entdeckt, werden Sicherheitslücken schnell von den entsprechenden Herstellern mit Patches geschlossen. Allerdings werden sie schnell durch neue Sicherheitslücken ersetzt, die Hacker und Virenautoren sofort ausnutzen. Um ihre Zahl zu erhöhen, nutzen viele Trojaner-Bots neue Sicherheitslücken, sobald sie auftauchen, und auch Schwachstellen in Microsoft Office werden oft missbraucht, um Trojaner einzuführen. Leider wird die Zeitspanne zwischen dem Auftauchen einer neuen Sicherheitslücke und deren Ausnutzung durch Würmer und Trojaner immer kürzer und kürzer. Deshalb kämpfen die Hersteller der entsprechenden Programme und die Antivirus-Firmen regelmäßig gegen die Zeit. Der Hersteller muss den Fehler so schnell wie möglich ausbessern, das entsprechende Update (auch Patch genannt) testen und dann an die Anwender ausliefern. Die Antivirus-Firmen müssen sofort eine Lösung veröffentlichen, um die schädlichen Dateien, Netzwerkpakete oder was immer die Sicherheitslücke ausnutzt zu entdecken und zu blockieren.

Gleichzeitige Verwendung von Implementierungsmethoden und Social Engineering

Cyberkriminelle nutzen oft beide Methoden gleichzeitig: Social Engineering, um die Aufmerksamkeit des potenziellen Opfers auf sich zu ziehen, und technische Methoden, um die Chance zu erhöhen, dass ein schädliches Objekt ins System eindringen kann.

So wurde zum Beispiel der Mimail-Mail-Wurm als E-Mail-Anhang verteilt. Die Mail enthielt einen speziellen Text, der den Anwender ansprechen sollte, und um den Wurm aus dem an die Mail angehängten ZIP-Archiv zu starten, wurde eine Sicherheitslücke im Internet Explorer ausgenutzt. Wurde die Datei in dem ZIP-Archiv geöffnet, erstellte der Wurm eine Kopie von sich selbst auf der Festplatte und startete sich, ohne dass das System davor warnte oder der Anwender etwas dafür tun musste. Übrigens war dieser Wurm eines der ersten Exemplare, die persönliche Daten von den Online-Konten der Anwender stehlen.

Ein weiteres Beispiel sind Spam-Mails mit Betreffzeilen wie „Hallo“ und Mail-Texten wie „Schau, was sie über dich sagen“. Dem Text folgt ein Link zu einer Webseite. Analysen zeigen, dass die Webseiten hinter solchen Links Scripts enthalten, über die LdPinch heruntergeladen wird, ein Trojaner, der Passwörter von den Computern stiehlt und dabei eine Sicherheitslücke im Internet Explorer ausnutzt.

Antivirus-Programme

Das Ziel Cyberkrimineller ist es, schädlichen Code auf den Computer des Opfers zu bringen. Um das zu erreichen, müssen Sie entweder den Anwender dazu bringen, eine schädliche Datei zu starten, oder über eine Sicherheitslücke in das System eindringen, die vom Antivirus-Programm nicht gefiltert wird. Es überrascht nicht, dass Betrüger versuchen, aktiv gegen Antivirus-Programme zu kämpfen. Sie nutzen dafür verschiedene Techniken, von denen die folgenden die üblichsten sind:

- Code Packing und Verschlüsselung. Die Mehrheit aktueller Würmer und Trojaner sind gepackt und verschlüsselt. Zudem entwerfen Black-Hat-Programmierer spezielle Tools für das packen und verschlüsseln. So sind zum Beispiel alle im Internet gefundenen Dateien, die mit CryptExe, Exeref, PolyCrypt und einigen anderen Programmen gepackt wurden, schädlich. Um solche Würmer und Trojaner zu entdecken, müssen Antivirus-Programme entweder laufend neue Entpack- und Entschlüsselungsmethoden, oder Signaturen für jedes der schädlichen Programme, hinzufügen. Das führt unweigerlich zu schlechteren Erkennungsraten, denn keine Antivirus-Firma kann alle Exemplare solcher Schadprogramme zur Verfügung haben.

- Code-Mutation bezeichnet das Mischen des Trojaner-Codes mit „Spam“-Befehlen, so dass sein Aussehen verändert wird, während die Trojaner-Funktionen erhalten bleiben. Manchmal passieren solche Mutationen sogar in Echtzeit – immer dann, wenn ein Trojaner von einer infizierten Seite heruntergeladen wird. Das bedeutet, dass alle, oder zumindest fast alle, Trojaner, die von der Seite heruntergeladen werden, unterschiedlich sind. Der Warezov-Mail-Wurm, der im Jahr 2006 eine große Epidemie auslöste, ist dafür ein gutes Beispiel.

- Tarnkappentechnologien. Die so genannten Rootkit-Technologien, die generell von Trojanern verwendet werden, sollen Systemfunktionen unterbrechen und ersetzen, so dass die infizierte Datei für das Betriebssystem und Antivirus-Programme unsichtbar wird. Manchmal werden sogar der Registry-Zweig, in dem der Trojaner registriert ist, und andere Systemdateien verborgen. Diese Techniken werden zum Beispiel vom HacDef-Backdoor-Trojaner genutzt.

- Blockieren von Antivirus-Programmen und Antivirus-Datenbank-Updates. Viele Trojaner und Netzwerk-Würmer führen spezielle Aktionen gegen Antivirus-Programme aus – sie suchen nach ihnen in der Liste der aktiven Programme und versuchen unter anderem, sie zu blockieren, die Antivirus-Datenbanken zu beschädigen und deren Update-Prozess zu blockieren. Antivirus-Programme müssen sich deshalb gut verteidigen, indem sie unter anderem die Integrität ihrer Datenbanken überwachen und ihre Prozesse vor Trojanern und anderen Schädlingen verstecken.

- Code auf Webseiten maskieren. Antivirus-Firmen finden schnell die Web-Adressen, auf deren Seiten Trojaner enthalten sind, die Virenanalysten analysieren den Inhalt dieser Seiten und fügen Signaturen der neuen Trojaner-Versionen zu den Datenbanken hinzu. Um dies zu unterbinden, werden Webseiten oft modifiziert, so dass bei Aufrufen der Seite durch Antivirus-Firmen eine Nicht-Trojaner-Datei heruntergeladen wird, statt des eigentlichen Trojaners.

- „Quantitative“ Attacken bezeichnen die Generierung und Verteilung großer Mengen einer neuen Trojaner-Version im Internet innerhalb einer kurzen Zeit. Dadurch erhalten Antivirus-Firmen eine große Menge neuer Exemplare, für deren Analyse einige Zeit benötigt wird, was den Schädlingen eine zusätzliche Chance gibt, erfolgreich möglichst viele Computer zu infizieren.

Diese Techniken werden von Cyberkriminellen verwendet, um gegen Antivirus-Programme vorzugehen. Die Betrüger werden von Jahr zu Jahr aktiver und man kann heute von einem „technologischen Wettrüsten“ zwischen Cyberkriminellen und den Antivirus-Herstellern sprechen. Gleichzeitig wächst auch die Zahl individueller Hacker und krimineller Gruppen, und diese werden immer professioneller. All diese Faktoren tragen enorm zum Anstieg der Komplexität und der Menge der Arbeit bei, die Antivirus-Firmen leisten müssen, um zuverlässige Sicherheitslösungen bieten zu können.