Vous pouvez vous connecter aux deux consoles avec le même nom d'utilisateur et les mêmes identifiants.

Console Google Cloud

La console Google Cloud vous permet d'effectuer les tâches suivantes:

- Activez Security Command Center.

- Configurez les autorisations IAM (Identity and Access Management) pour tous les utilisateurs de Security Command Center.

- Configurez la connectivité AWS pour la gestion des failles.

- Utiliser et exporter les résultats

- Gérer les stratégies de sécurité

- Évaluez les risques à l'aide des scores d'exposition aux attaques.

- Identifiez les données hautement sensibles avec Sensitive Data Protection.

- Détectez et corrigez directement les résultats individuels.

- Configurez Security Health Analytics, Web Security Scanner et d'autres services intégrés Google Cloud.

- Évaluez et signalez votre conformité aux normes ou benchmarks de sécurité courants.

- Afficher et rechercher vos éléments Google Cloud

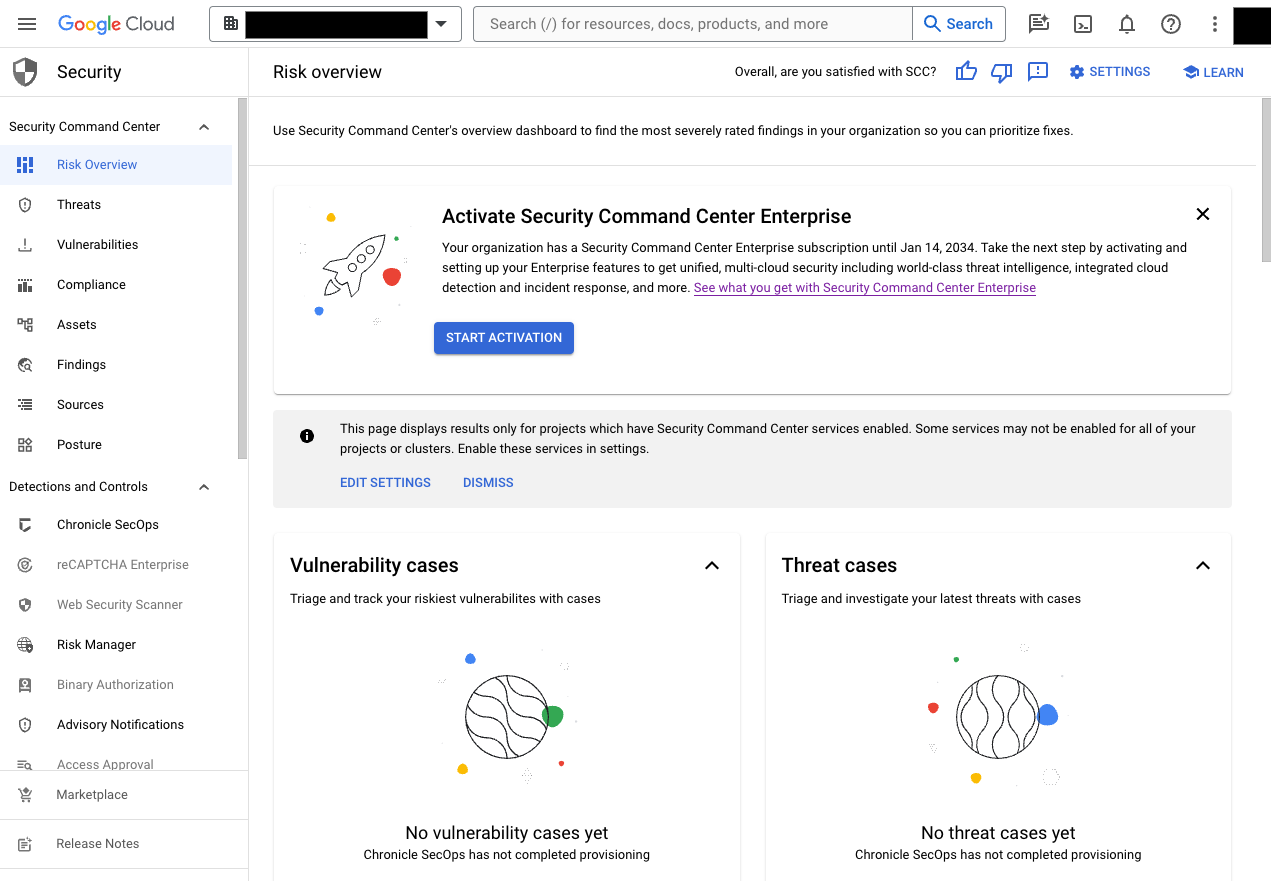

Vous pouvez accéder au contenu de Security Command Center dans la console Google Cloud depuis la page Vue d'ensemble des risques.

Accéder à Security Command Center

L'image suivante montre le contenu de Security Command Center dans la console Google Cloud.

Console Security Operations

La console Security Operations vous permet d'effectuer les tâches suivantes:

- Configurez la connectivité AWS pour la détection des menaces.

- Configurez des utilisateurs et des groupes pour la gestion des incidents.

- Configurez les paramètres des outils d'orchestration de la sécurité, d'automatisation et de réponse (SOAR).

- Configurez l'ingestion de données dans le système de gestion des informations et des événements de sécurité (SIEM).

- Examinez et corrigez les résultats individuels pour votre organisation Google Cloud et votre environnement AWS.

- Gérer les demandes, y compris regrouper les résultats, attribuer des demandes et gérer les alertes.

- Utilisez une séquence automatisée d'étapes appelées "playbooks" pour résoudre les problèmes.

- Utilisez Workdesk pour gérer les actions et les tâches qui vous attendent à partir des demandes ouvertes et des playbooks.

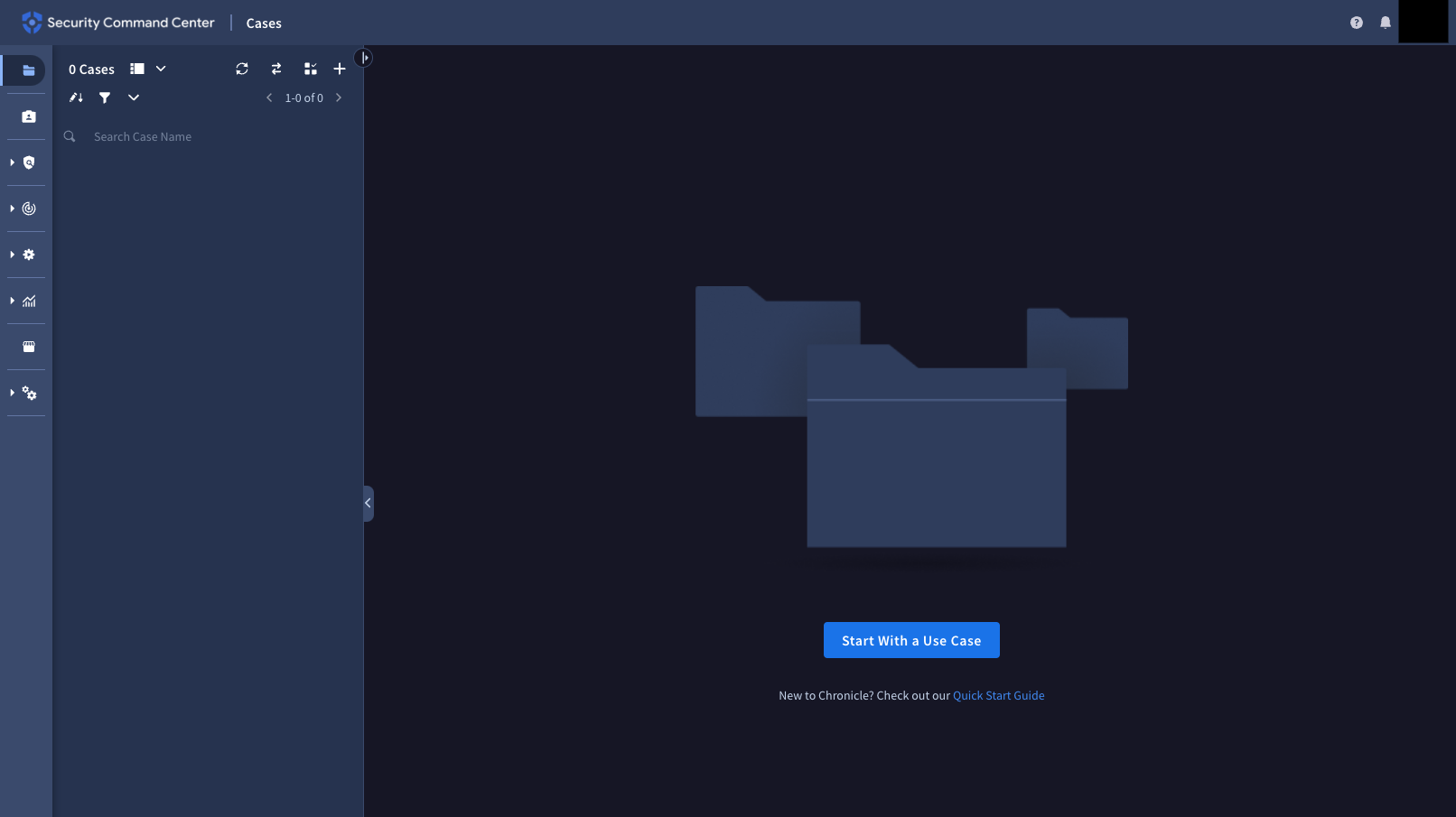

Vous pouvez accéder à la console Security Operations depuis https://customer_subdomain.backstory.chronicle.security, où customer_subdomain est votre identifiant client. Vous pouvez déterminer votre URL en utilisant l'une des méthodes suivantes:

Dans le guide de configuration de la console Google Cloud, les étapes 4 à 6 redirigent vers la console Security Operations. Pour accéder au guide de configuration, procédez comme suit:

Consultez le guide de configuration de Security Command Center.

Sélectionnez l'organisation dans laquelle Security Command Center est activé.

Cliquez sur le lien à l'une des étapes suivantes:

- Étape 4: Configurez les utilisateurs et les groupes

- Étape 5: Configurez les intégrations

- Étape 6: Configurer l'ingestion de journaux

Dans la console Google Cloud, cliquez sur l'un des liens de demande. Pour accéder à un lien de demande, procédez comme suit:

Accédez à la page Failles par cas.

Sélectionnez l'organisation dans laquelle Security Command Center est activé.

Cliquez sur un lien dans la colonne Numéro de demande du tableau Résultats de l'analyse des failles.

Dans la console Google Cloud, accédez au lien de la page Paramètres d'administration des opérations de sécurité Google. Cette méthode nécessite de connaître le projet de gestion utilisé pour activer Security Command Center Enterprise pour votre organisation.

Accédez à la page Google SecOps.

Sélectionnez le projet de gestion de votre organisation.

Cliquez sur Accéder à Google Security Operations.

L'image suivante montre la console Security Operations.

Tableau de bord de gestion des failles

Les tableaux de bord de la console Security Operations vous permettent d'obtenir un aperçu rapide des cas de posture et des failles dans vos environnements cloud.

Le tableau de bord de gestion des failles de la console Security Operations vous permet d'examiner les failles CVE identifiées dans vos environnements Google Cloud et AWS.

Pour afficher le tableau de bord, accédez à la page Résultats.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/posture/overview/cve-vulnerabilities

Remplacez CUSTOMER_SUBDOMAIN par votre identifiant client.

Si la page ne s'affiche pas, sélectionnez Posture > Overview (Posture > Aperçu) dans le menu de navigation, puis Vulnerability Management Dashboard (Tableau de bord de gestion des failles) dans le menu.

Dans chaque rapport, vous pouvez utiliser des filtres pour afficher les données de tous les fournisseurs de services cloud ou d'un sous-ensemble de fournisseurs. Le tableau de bord comprend les rapports suivants:

Principales failles CVE courantes affiche les résultats des failles regroupés par exploitabilité et impact.

Les valeurs possibles de Exploitability sont les suivantes:

WIDE: un code d'exploitation de la faille a été signalé ou confirmé comme étant largement utilisé.CONFIRMED: des activités d'exploitation signalées ou confirmées ont été limitées pour la faille.AVAILABLE: un exploit est publiquement disponible pour cette faille.ANTICIPATED: aucune activité d'exploitation n'est connue pour la faille, mais elle présente un fort potentiel d'exploitation.NO_KNOWN: aucune activité d'exploitation de la faille n'est connue.

Voici les valeurs ExploitationActivity renvoyées pour une faille de sécurité par l'API

organizations.sources.findings.Les valeurs possibles de l'impact sont une mesure de la disponibilité d'une faille potentielle:

LOW: un exploit aurait peu ou pas d'impact sur la sécurité.MEDIUM: un exploit permet aux pirates informatiques d'effectuer des activités ou d'avoir un impact direct, mais nécessite des étapes supplémentaires.HIGH: un exploit permettrait aux pirates informatiques d'avoir un impact direct notable sans avoir à surmonter de facteurs atténuants majeurs.CRITICAL: un exploit compromettrait fondamentalement la sécurité des systèmes concernés, permettant aux acteurs d'effectuer des attaques importantes avec un effort minimal et avec peu ou pas de facteurs d'atténuation à surmonter.

Voici les valeurs RiskRating renvoyées pour une faille CVE par l'API

organizations.sources.findings.Cliquez sur une cellule de la carte thermique pour afficher les failles associées filtrées selon les critères que vous avez sélectionnés.

La colonne Ressources indique le nombre d'ID de ressources uniques identifiés. La colonne Résultats affiche le nombre total de résultats identifiés pour toutes les ressources. Chaque ressource peut comporter plusieurs résultats. Cliquez sur la valeur dans la colonne Résultats pour afficher des informations détaillées sur ces résultats.

Failles exploitables critiques les plus courantes affiche les failles CVE et le nombre d'ID de ressource uniques où la faille a été identifiée.

Développez la ligne d'un ID CVE spécifique pour afficher la liste des résultats associés et le nombre de ressources dans lesquelles le résultat a été identifié. Plusieurs résultats peuvent être identifiés pour une même ressource. La somme de tous les nombres de ressources pour les résultats associés peut être supérieure au nombre d'ID de ressource uniques pour l'ID CVE.

Dernières failles Compute comportant des codes d'exploitation connus affiche les failles CVE liées aux logiciels sur les instances Compute avec des codes d'exploitation connus. Les résultats de ce rapport sont associés aux catégories

OS_VULNERABILITYetSOFTWARE_VULNERABILITY. Le tableau comprend les informations suivantes:Date de publication de l'exploit et Date de première disponibilité: date de publication de l'exploit et date de sa première disponibilité ou confirmation.

Ressources exposées: nombre de ressources identifiées qui sont également configurées dans la configuration des valeurs de ressources du moteur de risque. Le nombre inclut les ressources dont la valeur est configurée sur "Élevée", "Moyenne" ou "Faible".

Score d'exposition aux attaques : ce champ est renseigné si le moteur de risque a calculé une valeur. Cliquez sur la valeur pour afficher les détails du score.

Machine virtuelle: identifiant de l'instance de machine virtuelle. Cliquez sur la valeur pour afficher les détails de la ressource dans l'environnement cloud spécifique.

Observée en circulation et Exploitabilité: indique si un exploit a été observé en circulation et mesure l'activité d'exploitation.

Conteneurs avec des failles exploitables indique les conteneurs qui présentent des failles CVE exploitables, pour lesquelles l'activité d'exploitation est

available,confirmedouwide, et dont le niveau de risque estcritical, selon l'évaluation de Google Threat Intelligence.Le rapport inclut des informations sur chaque conteneur et est trié en fonction du score d'exposition aux attaques. Les conteneurs associés au plus grand nombre de ressources concernées s'affichent en haut.

Conteneur: affiche le nom du conteneur et l'environnement cloud dans lequel il s'exécute.

Image de conteneur: affiche le nom de l'image utilisée pour déployer le conteneur.

Resultat: affiche l'ID CVE et fournit un lien vers les détails du résultat.

Lien vers la ressource: pour un conteneur exécuté dans Google Cloud, fournit un lien permettant d'afficher plus d'informations sur la ressource. Pour un conteneur exécuté dans un autre environnement cloud, fournit un lien vers l'autre environnement cloud pour en savoir plus lorsqu'il est possible de créer un lien direct.

Score AES: affiche le score d'exposition aux attaques. Cliquez sur le score pour afficher le chemin d'attaque.